Новый вид Android-вымогателя под названием DroidLock уже успел заразить тысячи устройств по всему миру. В отличие от традиционных вирусов, он не шифрует файлы, а полностью блокирует экран, требуя выкуп. Особенно рискуют те, кто скачивает приложения из ненадежных источников.

Что такое DroidLock и как он работает

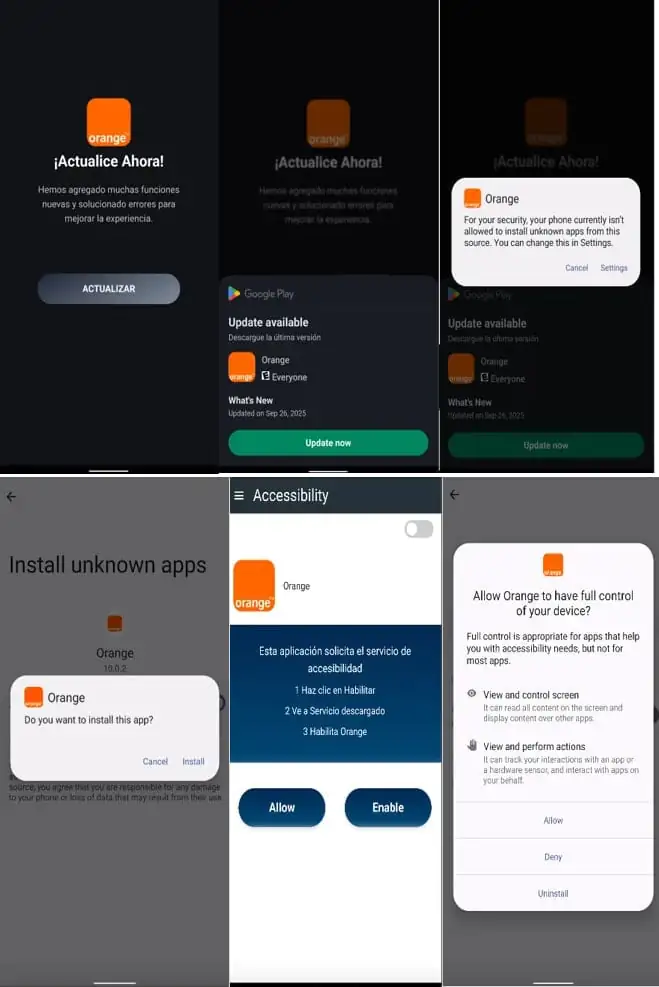

7 декабря 2025 года компания Zimperium обнаружила новый вид вредоносного ПО. Вирус распространяется через поддельные "системные обновления" на испаноязычных сайтах. Чаще всего пользователи видят всплывающее окно, предлагающее срочно установить апдейт для безопасности.

После согласия на установку троянец показывает поддельный процесс загрузки. На самом деле в фоне дроппер загружает истинный вредоносный модуль. Вирус особенно опасен для устройств с отключенной проверкой приложений из неизвестных источников.

По теме: DroidLock: новая угроза для Android-устройств — как защитить свой Xiaomi

Как вирус получает контроль

Первый шаг DroidLock — запрос двух ключевых разрешений:

- Device Manager — позволяет удаленно блокировать устройство

- Службы специальных возможностей — дают контроль над интерфейсом

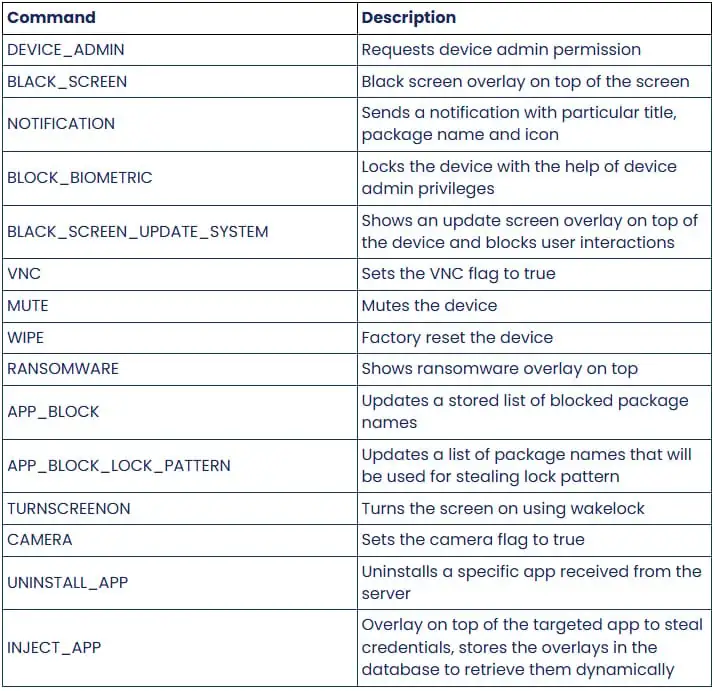

С этими правами злоумышленники могут выполнить до 15 скрытых команд. Это происходит без каких-либо уведомлений для пользователя.

Чем опасен DroidLock: скрытые возможности

Вирус действует по многоступенчатой схеме, предоставляя злоумышленникам полный контроль:

По теме: Xiaomi Android 16 обновление: Какие устройства не получат новую версию ОС

- Отключение звука устройства (чтобы скрыть уведомления)

- Удаленный доступ к камере

- Самоудаление защитных приложений

- Кража SMS и истории звонков

- Перехват паттернов разблокировки

- Полный доступ через VNC при простое устройства

Прозрачный оверлей поверх интерфейса фиксирует каждое движение пальца. Так злоумышленники получают PIN-код или графический ключ жертвы.

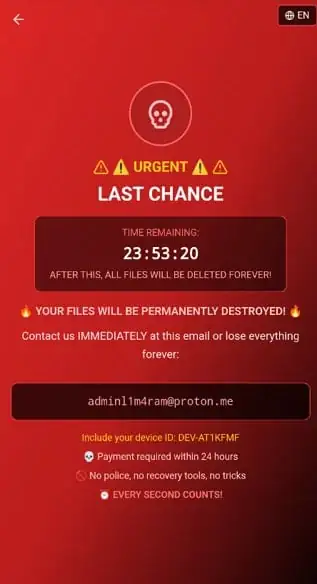

Тактика вымогательства без шифрования

DroidLock использует нетипичную схему. Вместо кодирования данных он блокирует экран через:

- Постоянный WebView-оверлей, который нельзя закрыть

- Изменение системных настроек блокировки экрана

- Деактивацию биометрии и PIN-кода

Жертвам показывают сообщение с адресом ProtonMail и угрозами удалить все данные за 24 часа. Интересно, что вирус физически не трогает файлы — это чисто психологический шантаж.

По теме: HyperOS 3 на Android 15: какие устройства Xiaomi получат обновление первыми

Как защитить устройства Xiaomi: инструкция

Пользователи Xiaomi находятся в более выигрышной позиции благодаря:

- Обновленному Google Play Protect, который уже распознает DroidLock

- Встроенному сканеру в приложении Xiaomi Security (проводите проверку еженедельно)

- Механизмам HyperOS, блокирующим подозрительные разрешения

5 главных правил безопасности

- Качайте приложения только из Google Play и Mi GetApps

- Отключайте "Установку из неизвестных источников" после каждого использования

- Проверяйте запросы на доступ к Службам специальных возможностей

- Обновляйте HyperOS через официальные каналы

- Не нажимайте на всплывающие окна с предложениями обновлений

Что делать при заражении

Если устройство уже заблокировано:

- Попробуйте перезагрузиться в безопасном режиме (удерживайте кнопку питания + уменьшение громкости)

- Удалите подозрительные приложения из списка Device Manager

- Сбросьте настройки специальных возможностей

- Используйте MI Cloud для поиска устройства и удаленной блокировки

Эксперты Zimperium подчеркивают: не платите выкуп. Шансы восстановить доступ после оплаты составляют менее 10%.

DroidLock — напоминание о том, что главная защита от угроз находится в руках пользователя. Простые меры вроде проверки источников приложений и регулярных сканирований блокируют 98% подобных атак. Для владельцев Xiaomi важно использовать встроенные инструменты безопасности и своевременно обновлять HyperOS — именно они становятся главным щитом от новых угроз.